HoneyBot beschermt industriële robots tegen cyberaanvallen

Industriële omgevingen zijn in toenemende mate verbonden met internet. Deze connectiviteit biedt veel voordelen zoals mogelijkheden op het gebied van predictief onderhoud en monitoring op afstand, maar brengt ook risico's met zich mee. Zo kunnen robots worden aangevallen door cybercriminelen. Dit kan niet alleen de productie in gevaar brengen, maar in het ergste geval ook ernstig letsel tot gevolg hebben. Onderzoekers van het Georgia Institute of Technology hebben een apparaat gebouwd dat dit soort aanvallen vroegtijdig te ontdekken en te stoppen.

Het gaat om HoneyBot, een robot vernoemd naar de softwarematige ‘Honeypots’ uit de IT security wereld. Een honeypot doet zich voor als een computersysteem dat kwetsbaar is voor cyberaanvallen en virussen, maar in werkelijkheid door security experts is geprepareerd om informatie over cyberaanvallen te verzamelen. Honeypots helpen onder andere nieuwe aanvalscampagnes op te sporen en misbruik van specifieke beveiligingsproblemen in kaart te brengen. HoneyBot is een robot die deze aanpak gebruikt om cyberaanvallen op robots in industriële omgevingen te ontdekken en security experts hierover te alarmeren, zodat zij direct kunnen ingrijpen.

Dodelijke slachtoffers

“Robots doen meer dan ooit en sommige bedrijven zijn al bezig met niet alleen assemblagerobots, maar vrijstaande robots die over de productievloer kunnen rijden”, zegt Raheem Beyah, als hoogleraar verbonden aan de Georgia Tech’s School of Electrical and Computer Engineering. “In een dergelijke omgeving kan je je voorstellen hoe gevaarlijk het kan zijn als een hacker toegang weet te krijgen tot deze machines. Op zijn minst zouden zij schade kunnen aanbrengen aan de productie die worden geproduceerd. Indien de robot groot genoeg is, kan het echter ook onderdelen of de productielijn vernietigen. In het ergste geval kan het letsel veroorzaken bij mensen in de omgeving of zelfs dodelijke slachtoffers maken.”

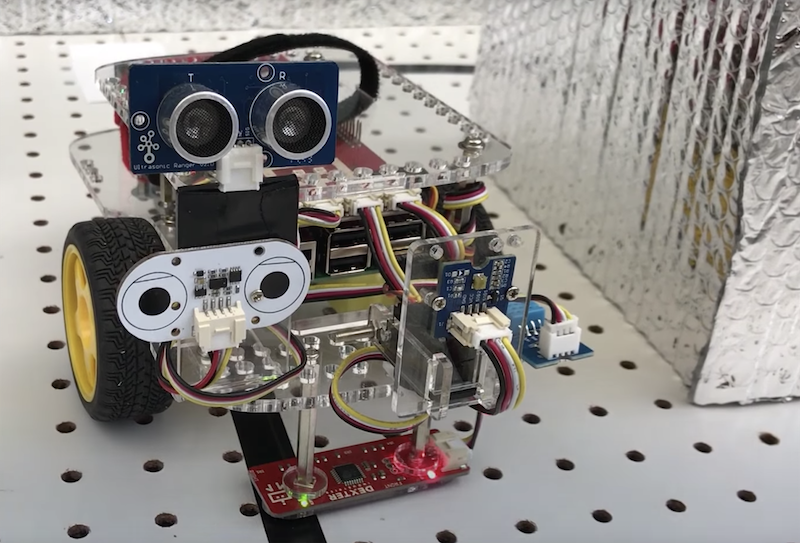

HoneyBot is een kleine robot met wielen die in een schoenendoos past. De robot presenteert zich in het netwerk van een productieomgeving als een industriële robot die een cruciale rol speelt in een productie, wat de robot een interessant doelwit maakt voor cybercriminelen. Indien een aanvaller inbreekt op de HoneyBot, verzamelt de robot informatie over de aanval en de aanvaller. “Veel cyberaanvallen blijven onbestraft aangezien malafide partijen een zeker mate van anonimiteit genieten op internet. Hierdoor is het voor bedrijven moeilijk om te vast te stellen wie verantwoordelijk is”, zegt Celine Irvene, een promovendus die met Beyah heeft gewerkt aan HoneyBot. “Honeypots stellen security professionals in staat de aanvallers te bestuderen en vast te stellen welke methodes zij gebruiken, waar zij zich bevinden en mogelijk zelfs wie zij zijn.”

Valse sensorgegevens

HoneyBot voert aanvallers valse sensorgegevens om zijn ware identiteit te verhullen en zijn werk te kunnen doen. “Indien een aanvaller slim is en alert is op honeypots, kijkt hij wellicht naar sensoren op de robot zoals een accelerometer of een speedometer om te controleren dat de robot zijn opdrachten uitvoert. Deze informatie ‘spoofen’ we daarom. De hacker ziet hierdoor op de sensoren dat acceleratie heeft plaatsgevonden van punt A naar punt B.”.

De onderzoekers hebben de HoneyBot in experimenten op de proef gesteld, waarbij is onderzocht hoe overtuigend de valse sensorgegevens zijn voor individuen die de robot op afstand besturen. Vrijwilligers hebben tijdens de experimenten de robot aangestuurd via een virtuele interface, zonder dat zij de robot daadwerkelijk konden zien. De HoneyBot werd in een doolhof geplaatst, waarna de deelnemers de opdracht kregen de robot uit dit doolhof te rijden.

Afsnijroutes

Om de vrijwilligers te stimuleren de regels te breken, waren op bepaalde plekken in de virtuele weergave van dit doolhof verboden afsnijroutes aanwezig die het mogelijk maakten sneller uit het doolhof te ontsnappen. Deze afsnijroutes waren in het echte doolhof echter niet aanwezig. Indien een deelnemer een afsnijroute gebruikte, kwam de robot in het echte doolhof tot stilstand. De vrijwilliger kreeg vervolgens valse sensordata voorgeschoteld die aangaf dat de robot de afsnijroute had genomen en zijn route vervolgde.

Uit enquetes na afloop van de experimenten blijkt dat deelnemers die de robot gedurende het volledige experiment daadwerkelijk hebben bestuurd en deelnemers die valse sensorgegevens kregen voorgeschoteld de data als even betrouwbaar beoordelen. “Dit is een goed teken, aangezien dit aangeeft dat we op het juiste pad zitten”, besluit Irvene.

Auteur: Wouter Hoeffnagel

Bron: Georgia Institute of Technology (foto)

Meer nieuws

Robot van Deense O-Robotics ruimt straten op

(productnews)

Algemeen / 18-12-2024

Lees meerGrootste fractie Europarlement wil streep voor verbod op verbrandingsmotor

(productnews)

Automotive / 16-12-2024

Lees meerNieuw multifunctioneel zonneraam wekt stroom op door licht te weerkaatsen

(productnews)

Bouw & Constructie / 16-12-2024

Lees meerPBL: ‘Nederland op koers om streefdoel van 35 TWh aan wind- en zonneparken in 2030 te halen’